Blogi

Light SOC – Tietoturvaa ilman monimutkaisuutta

Kyberuhat eivät enää ole pelkkä suuryritysten huoli. Myös pienet ja keskisuuret yritykset joutuvat yhä useammin kohtaamaan kiristyshaittaohjelmia, tietomurtoja ja palvelunestohyökkäyksiä…

IBM i V7R6: Uudet ominaisuudet

IBM i:n uusi versio IBM i 7.6 julkaistiin huhtikuussa 2025. Uusi versio on osa pitkäaikaista kehityspolkua, jossa käyttöjärjestelmää viedään määrätietoisesti…

IBM i ja SOC-palvelut

IBM i:n tietoturva -blogisarjan osa 3/3. IBM i -järjestelmän tietoturva vaatii jatkuvaa valvontaa ja reagointikykyä. Tietoturvaympäristön monimutkaistuessa Security Operations Center…

Toimitusjohtajan katsaus: miksi Power Cloud?

Modernin IT-infrastruktuurin tulee mukautua nopeasti muuttuviin tarpeisiin ilman raskaita investointeja. Power Cloud vastaa tämän päivän digitaalisiin ja taloudellisiin haasteisiin tarjoten…

Miksi ja miten IBM i -järjestelmä suojataan haittaohjelmilta?

IBM i:n tietoturvaa käsittelevän blogisarjan Osa 2: Miksi ja miten IBM i -järjestelmä tulee suojata haittaohjelmilta?

IBM i:n tietoturva 2025

IBM i:n tietoturva -blogisarjan osa 1/3. Vakaudestaan ja turvallisuudestaan tunnettu IBM i ei ole immuuni uhille. Tietoturvan varmistaminen on ratkaisevan…

Kotimaiset pilvipalvelut: suorituskykyä ja turvallisuutta

Digitaalisten palveluiden maantieteellinen sijainti vaikuttaa suoraan suorituskykyyn ja tietoturvaan. Kun data sijaitsee lähellä käyttäjiä, vasteajat lyhenevät ja riskit pienenevät. Suomessa…

DORA:n siirtymäaika päättyy 17.1.25

DORA (Digital Operational Resiliency Act) on Euroopan unionin uusi sääntelymekanismi, joka astui voimaan 17. tammikuuta 2023 ja jota sovelletaan 17…

SOC-ratkaisut: EPS- ja laitepohjainen hinnoittelu pk-yrityksen näkökulmasta

Matias Louanto, Tietoturvaratkaisut, Kaita Finland SOC-ratkaisut tarjoavat tehokkaan tavan seurata ja analysoida tietoturvatapahtumia reaaliajassa. Yksi merkittävä tekijä ratkaisun valinnassa on sen…

Light SOC & SIEM

Laajennamme tietoturvapalveluita Organisaatioilta edellytetään yhä parempaa tietoturvariskien havainnointia, hallintaa sekä kykyä selvittää tapahtumaketjut lokien avulla. Jatkuvuuden kannalta tietoturvan hallinta on tulevaisuudessa…

IBM i:n tapahtumien valvonta SIEM:n avulla

Organisaatioilta edellytetään yhä parempaa tietoturvariskien havainnointia, hallintaa sekä kykyä selvittää tapahtumaketjut lokien avulla. Tämä koskee myös IBM i:n valvontaa sekä…

Reaaliaikainen suojaus haittaohjelmilta Flash System -laitteisiin

AsiantuntijakirjoitusGöran Nordman, IBM-teknologiat, Kaita Finland IBM on julkistanut uuden neljännen sukupolven Flash Core Modulin, FCM4:n. Teknologia on jatkossa saatavilla FlashSystem -tallennusjärjestelmien…

SIEM ja NIS2

Matias Louanto, Tietoturvaratkaisut, Kaita Finland Miten lokienhallinta auttaa noudattamaan NIS 2 -direktiiviä? NIS2 -direktiivi pyrkii parantamaan jäsenmaiden kyberturvallisuutta yhtenäistämällä kyberturvallisuusriskien hallintatoimenpiteitä…

Kyberturvallisuuskeskus rahoitustukihaku

Kyberturvallisuuskeskus on avannut haettavaksi rahoitusta modernien tietoturvaratkaisujen ja -innovaatioiden käyttöönottoon. Rahoitustukea voivat hakea mikroyritykset sekä pienet ja keskisuuret yritykset. Haku…

Webinaaritallenne: IBM i 7.5 – Mitä uutta ja miten päivittää sujuvasti

Tervetuloa katsomaan webinaaritallenne aiheesta ”IBM i 7.5 – Mitä uutta ja miten päivittää sujuvasti?”. Webinaarissa kerromme uusista ominaisuuksista ja konkreettisia…

IBM i 7.5 – parhaat palat

Toukokuussa julkistettiin IBM i versio 7.5. IBM i 7.5 tuo mukanaan uusia ominaisuuksia, jotka tekevät alustasta odotetusti taas entistä tehokkaamman,…

IBM i 35 vuotta

IBM i täyttää 35 vuotta 21.6.2023. Juhlavuosi tarjoaa mahdollisuuden tarkastella IBM i:n vahvuuksia, juhlistaa sen menestystä ja kiittää käyttäjiä tuesta…

Vältä julkisten pilvipalveluiden piilokulut

Matias Louanto, Pilviratkaisut, Kaita Finland Pilvipalveluiden hinnoittelumalli saattaa erityisesti julkipilven osalta olla monesti melko monimutkainen ja sisältää erilaisia vaikeasti ennustettavia piilokuluja…

Pystytkö palautumaan onnettomuuksista?

Kyky palautua riippuu varautumisen tasosta, käytössä olevista resursseista, DR-suunnitelmista ja niiden tehokkuudesta sekä henkilöstön osaamisesta ja sitoutumisesta. Hyvin suunniteltu ja…

Tietoturvaseteli haettavissa 1.12 alkaen

Valtioneuvosto antoi asetuksen tietoturvan kehittämisen tuesta eli niin kutsutusta tietoturvasetelistä 13.10.2022. Tietoturvasetelin avulla yritykset voivat parantaa järjestelmiensä tietoturvan tasoa sekä kehittää…

Safeguarded Copy

AsiantuntijakirjoitusVille Savolainen, IBM-teknologiat, Kaita Finland Perinteisiä DR-ratkaisuja ei ole tehty suojaamaan kyberhyökkäyksiltä tai tahattomalta tietojen muuttamiselta. On äärimmäisen tärkeää ottaa…

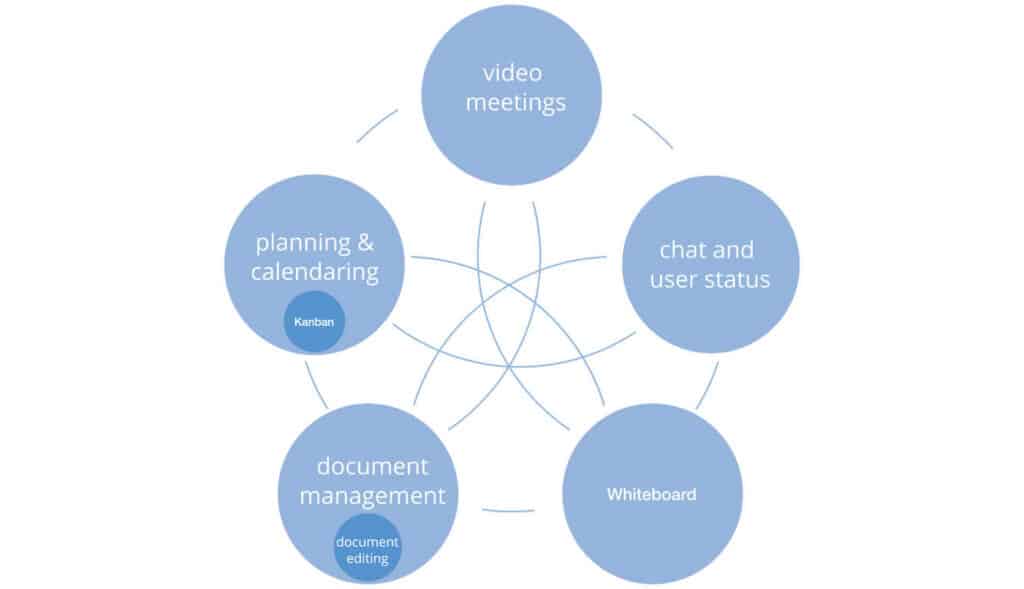

Miten Nextcloud eroaa muista pilvialustoista?

AsiantuntijakirjoitusTaro Turtiainen, Tietoturva-asiantuntija, Kaita Finland Nextcloud on yksinkertaisuudessaan tiedostopalvelin ja kollaboraatioalusta. Se tarjoaa keskitetyn ratkaisun, joka on saavutettavissa kaikkialta ja…

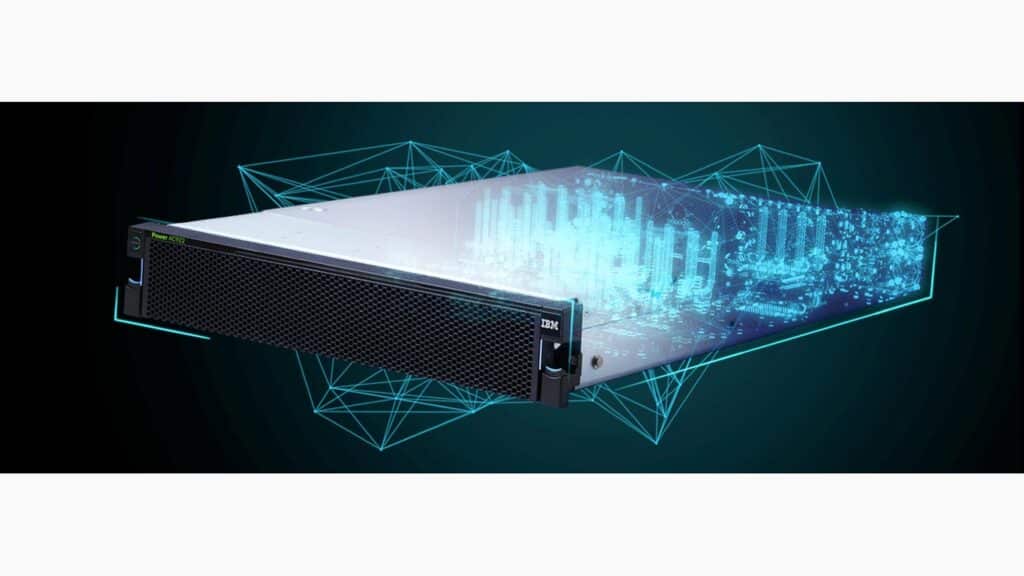

Power10 Scale-out

AsiantuntijakirjoitusTeppo Seesto, Technical Architect, Infrastructure, IBM Finland Juuri suomalaisten loma-aikaan heinäkuussa IBM julkisti uuden sukupolven Power10 Scale-out -palvelimet. Ne ovat…

Power10, Scale-Out mallit julkaistu

AsiantuntijakirjoitusVille Savolainen, IBM-teknologiat, Kaita Finland 15.7.22 julkaistiin Power10 Scale Out mallit S1014, S1022s, S1022, L1022, S1024 ja L1024. Entry-tason laitteet…

Ruotsin hallitus valitsi Nextcloudin

AsiantuntijakirjoitusMatias Louanto, Tietoturvatuotteet, Kaita Finland Ruotsin hallituksessa etsittiin vuonna 2021 ratkaisua julkisen sektorin digitaaliseksi kollaboraatioalustaksi. Havaittiin, että silloin käytössä olleet…

IBM i 7.5 – mitä uutta?

IBM julkisti toukokuussa IBM i 7.5 version. Merkittävimpiin uudistuksiin kuuluvat mm. parannukset Db2 Mirroriin, parempi tietoturvan hallinta ja uudet tietokantaominaisuudet…

SIEM, mihin sitä tarvitaan?

AsiantuntijakirjoitusJarkko Vartija, Palomuuriasiantuntija, Kaita Finland Lokitieto tietoturvan tukena SIEM tulee sanoista Security Information and Event Management. Sen tehtävä on havainnoida…

IBM i: exit pointit ja pääsynhallinta

AsiantuntijakirjoitusGöran Nordman, IBM i asiantuntija, Kaita Finland Valtaosa IBM i -asiakkaista sanoi tärkeimmäksi kehityskohteeksi tietoturvan suunniteltaessa IT-infran tulevaisuutta. Kyberturvallisuus on…

IBM Power ja pienemmät lisenssikulut

AsiantuntijakirjoitusVille Savolainen, IBM i asiantuntija, Kaita Finland Tehoa, joustavuutta ja pienemmät lisenssikustannukset IBM Powerin avulla. ”Tehokkuutensa ansiosta laitteita tarvitaan vähemmän,…

Miksi pk-yrityksen kannattaa tehdä tietoturvakartoitus?

Tietoturvakartoitus kannattaa tehdä, jos sellaista ei vielä ole tehty tai sen tekemisestä on kulunut jo aikaa. Siinä kartoitetaan yrityksen tietoturvatilanne…

IBM i: 5 Tietoturvauhkaa

AsiantuntijakirjoitusGöran Nordman, IBM i asiantuntija, Kaita Finland Kiristyshaittaohjelmia, heikkoja salasanoja, näkyvyyden puute tapahtumiin. Tutut tietoturvauhat uhkaavat myös IBM i -alustaa.IBM…

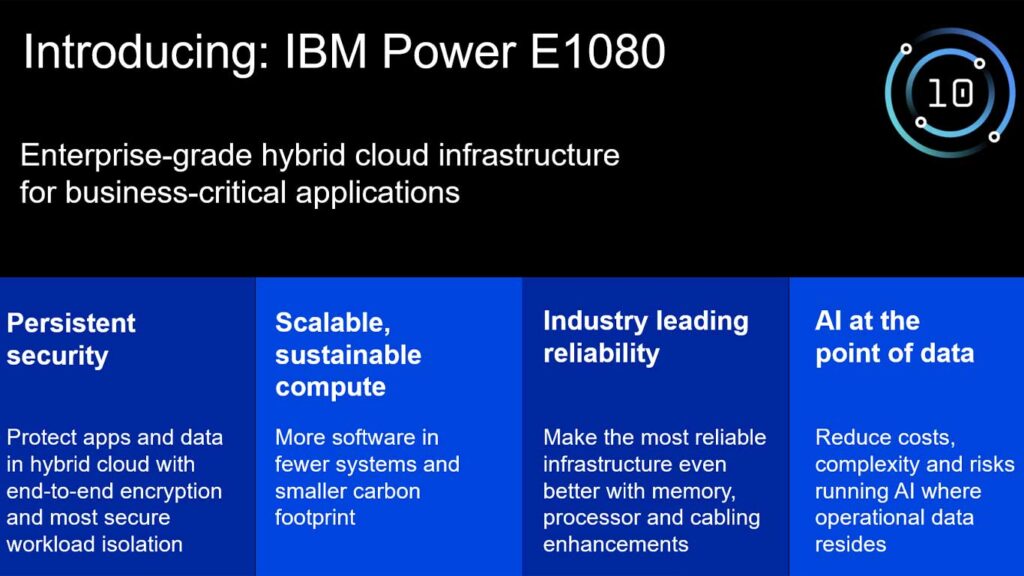

Power10, IBM teki parhaasta paremman

AsiantuntijakirjoitusVille Savolainen, IBM-teknologiat, Kaita Finland 8.9.21 julkaistiin ensimmäinen enterprise-luokan Power10 laite, E1080. Nyt julkaistu Power10 suoritin on rakennettu 7 nanometrin…

Palomuuripalvelu – 5 syytä miksi

AsiantuntijakirjoitusJarkko Vartija, Palomuuriasiantuntija, Kaita Finland Digitaalinen uhkakuva on osaltaan muuttunut eikä toimintaympäristö ei ole enää entisenlainen. Hybridit ratkaisut, etätyön yleistyminen…

Power10, mitä on tulossa?

Keskiviikkona 8.9 kello 17:30 julkaistaan uusi IBM Power10. Tapahtumassa kuullaan, mitä uutta Power10 tuo mukanaan. Miten Power Systems -perheen uusin…

Tiedon turvaaminen etätyön aikakaudella

Harri Jylhävuori, Tietoturvatuotteet, Kaita Finland Oy Työnteko on muuttunut ja työntekijät ovat siirtyneet suurelta osin etätöihin. Kukaan tuskin uskoo, että…

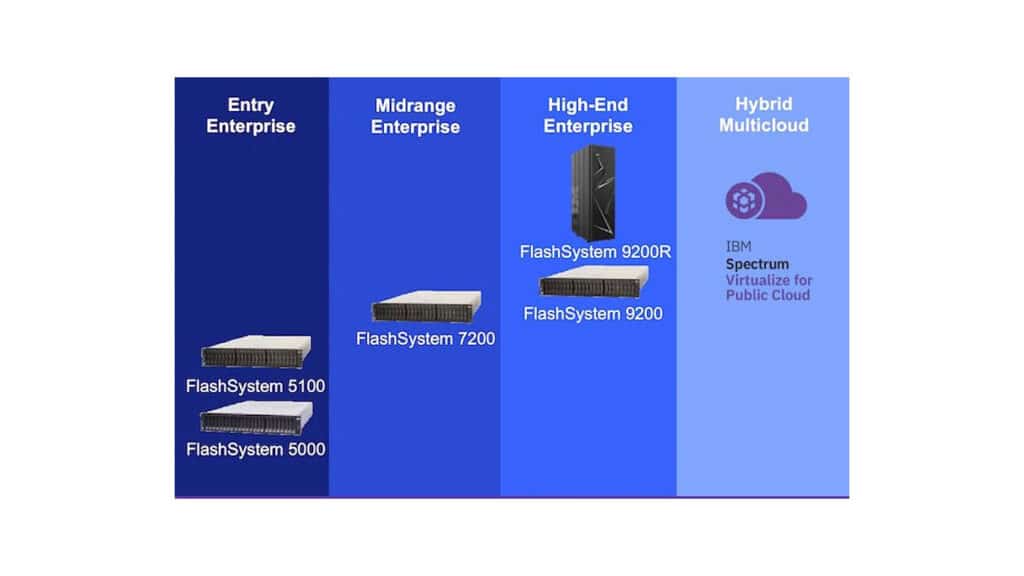

Webinaaritallenne: Uudet FlashSystem mallit

IBM on kiistaton markkinajohtaja entistä tehokkaampien puolijohdelevyjen kehittämisessä. Sen FlashSystems – tuoteperheeseen 9.2.2021 lanseerattujen FlashSystems 5015, 5035 ja 5200 uudistusten myötä tuoteperhe…

Jälleen vahvan kasvun vuosi

Kaidan tulos kasvoi myös vuonna 2020. Kaiken kaikkkiaan kulunut vuosi oli menestyksekäs vaikka toikin mukanaan uudenlaisia haasteita. Kaita jatkoi positiivisen…

5200, 5035 ja 5015: lisää tehoa, edullisempi hinta

VieraskynäkirjoitusKari Karunen, Technical Sales Manager, Pedab Finland Uusi IBM FlashSystem 5200 IBM julkisti 9.2.2021 uuden mielenkiintoisen levyjärjestelmän, FlashSystem 5200:n. Yleensä…

Pakkaustiheyden maailmanennätys?

VieraskynäkirjoitusKari Karunen, Technical Sales Manager, Pedab Finland Uusi IBM FlashSystem 5200 IBM julkisti 9.2.2021 uuden mielenkiintoisen levyjärjestelmän, FlashSystem 5200:n. Yleensä…

FlashSystem-perhe kasvaa

9.2 julkistettiin uusin FlashSystem perheen entry-level tallennusjärjestelmä, IBM FlashSystem 5200. Uusi malli on nopeampi ja tallentaa enemmän tietoa kuin edeltäjänsä…

Uusi POWER10 siru julkaistu

IBM Power Systems -perheen seuraava sukupolvi, POWER10, julkaistiin elokuussa. Se on suunniteltu vastaamaan erityisesti hybridipilvilaskennan ja tekoälyn tarpeisiin, unohtamatta kuitenkaan…

Webinaaritallenne: Tallennusteknologioiden uudet tuulet

Webinaaritallenne: Uuden ajan tallennusta markkinoiden johtavilla FlashSystems -järjestelmillä Webinaarin aiheena ovat modernit tallennusjärjestelmät ja niiden avulla saavuttavissa olevat kustannussäästöt ja…

Etätyö toimivaksi

Etätyö toimivaksi kaiken kokoisille yrityksille Forcepoint Next Generation Firewall (NGFW) -palomuuriratkaisuilla. Etätyön edellytyksiä on toimiva teknologia ja tietoturvan varmistaminen. VPN…

Uusi IBM FlashSystem -tuoteperhe

IBM julkisti 11.2 uuden FlashSystem-perheen, joka tarjoaa yhden tallennusalustan entry-level järjestelmistä enterprise-luokan laitteisiin. IBM Spectrum Virtualize tarjoaa tallennusalustan, joka tarjoaa…

IBM uudisti tallennusjärjestelmänsä

Uudet FlashSystem-laitteet julkaistu IBM julkisti 11.2 uuden FlashSystem-perheen, joka tarjoaa yhden tallennusalustan entry-level järjestelmistä enterprise-luokan laitteisiin. Yksi ratkaisu tarjoaa alustan…

IBM i V7R4 – mitä uutta?

Uusi käyttöjärjestelmä tuo aina mukanaan paljon uutta, joista tärkeimpinä teemoina tällä kertaa parannuksia tietoturvaan, sovelluskehitykseen ja IBM i:n käytettävyyteen. Suurin…

Saammeko esitellä: POWER9 pilviratkaisut

AI-aikakauteen rakennettu POWER9-keskusyksikkö mahdollistaa enemmän I/O:ta ja kaksi kertaa enemmän säikeitä kuin x86-kilpailijansa. IBM OpenPOWER -arkkitehtuuriin rakennetut POWER9-palvelimet ovat äärettömän…

IBM i 7.4 julkaistu

IBM i-käyttöjärjestelmästä julkaistaan muutaman vuoden välein uusi versio. Version 7.3 julkaisusta alkaa olla aikaa ja sitä on pidetty ajan tasalla…

IBM i, miten valmistautua pilveen?

Pohdittaessa pilveen siirtymistä, on luultavasti järkevä aloittaa selvittämällä se maksaa. Lähtökohta on aina kuitenkin se, että palveluun siirtymiseen on oltava…

Lokienhallinta ja SIEM – tunnista ja suojaudu

Tehokasta tietoturvaa palveluna Keskitetty lokienhallinta, SIEM ja ilmoitusvelvollisuus ovat tänä päivänä olennainen osa yritysten tietoturvapolitiikkaa. Tietoturvallinen ja optimoitu ympäristö on…

IBM PowerVM, POWER9 & Power Cloud: avaimet joustavuuteen ja menestykseen

Viime vuosien aikana olemme nähneet useita merkittäviä julkistuksia IBM Power -laitealustoille. Yksi merkittävimmistä kehitysaskeleista on ollut PowerVM -virtuaalialustan kehitys. PowerVM…

EU:n tietosuoja-asetus tulee. Miten valmistautua?

EU:n tietosuoja-asetus GDPR tulee muuttamaan tietosuojakäytäntöjä ja korvaamaan nykyisen henkilötietolain. Asetus tuo mukanaan muutoksia yritysten toimintatapoihin astuessaan voimaan kahden vuoden…

IBM julkisti odotetun POWER9 sirun

Kykenee ratkaisemaan suurimmat suorituskykyhaasteet Joulukuussa julkaistiin ensimmäinen Power9 prosessorilla varustettu palvelin. Uudella Power9 sirulla ja entistä suuremmalla väylällä varustettu IBM…

Uusi IBM FlashSystem900 julkaistu

IBM FlashCore teknologian uusin julkistus tehtiin lokakuun lopulla. IBM Flashcore on siirtynyt käyttämään 3D TLC NAND -teknologiaa, joka mahdollistaa entistä…

Monimerkkihuoltopalvelut

Multivendor IT Support Services – keskitetty monimerkkihuolto koko laitteistollesi Kaipaatko keskitettyä yhden pisteen tukea koko IT-ympäristösi laitteille? Tukea, joka kattaa…

Skaalautuvuutta, tietoturvaa ja suorituskykyä

Kaita tarjoaa ohjelmisto- ja palvelutaloille skaalautuvan, tietoturvallisen ja suorituskykyisen alustan ohjelmistojen kehittämiseen. Se soveltuu erinomaisesti myös edistyksellisen analytiikan hyödyntämiseen. Ytimessä…

Watson Helsinki Summit tunnelmia

18.10.2017 kokonnuttiin Messukeskukseen IBM kumppaneiden ja asiakkaiden kanssa IBM:n vuoden päätapahtumaan, Watson Helsinki Summitiin. Kaita oli paikalla kumppaninsa Crayonin kanssa…

IBM i uutisia

IBM i käyttöjärjestelmän version 7.1 tuki loppuu 30.4.2018 ja version 5.4 Extension tuki päättyy 30.9.2017. IBM investoi jatkuvasti IBM i-käyttöjärjestelmään…

IBM i käyttöjärjestelmäversion 7.1 tuki loppuu

IBM on julkaissut päivämäärän IBM i käyttöjärjestelmäversion 7.1 tuen loppumiselle, tuki loppuu 30.4.2018. Kyseisen ajankohdan jälkeen käyttöjärjestelmätasolle 7.1 ei ole…

Ransomware kiristää tahtia. Miten suojautua?

Ransomware – kiristyshaittaohjelma ja yksi tavallisimpia haittaohjelmia. Ransomware ottaa haltuun tietokoneesi ja vaatii rahaa tietojesi vapauttamiseksi. Käyttäjälle näytetään ilmoitus, joka…