Kotimainen IT-kumppani

Asiantunteva suomalainen kumppani pilvi- ja infrastruktuuriratkaisuissa. Tarjoamme vahvalla ammattitaidolla korkeatasoisia kotimaisia IT-palveluita kaiken kokoisille yrityksille.

Kaita Finland

Turvallisten ja toimivien alustaratkaisujen huippuasiantuntija

Olemme kriittisiin alustaratkaisuihin, jatkuvuuteen, pilviratkaisuihin sekä tietoturvaan erikoistunut suomalainen IT-palvelutalo.

Autamme asiakkaitamme rakentamaan kustannustehokkaita ja turvallisia palveluita digitaalisille ratkaisuille.

Ajankohtaista

Kaita Digiturvallisuusmessuilla Jyväskylässä 18.4.2024

Digiturvallisuusmessut 2024 järjestetään tänä vuonna 18.4. Jyväskylässä. Digiturvallisuusmessut ovat merkittävä digiturvallisuuden tapahtuma, joka yhdistää digiturvallisuuden asiantuntijat, tietoturvasta kiinnostuneet yritykset ja ajankohtaiset tietoturvateemat…

Light SOC & SIEM

Laajennamme tietoturvapalveluita Organisaatioilta edellytetään yhä parempaa tietoturvariskien havainnointia, hallintaa sekä kykyä selvittää tapahtumaketjut lokien avulla. Jatkuvuuden kannalta tietoturvan hallinta on tulevaisuudessa…

IBM i:n tapahtumien valvonta SIEM:n avulla

Organisaatioilta edellytetään yhä parempaa tietoturvariskien havainnointia, hallintaa sekä kykyä selvittää tapahtumaketjut lokien avulla. Tämä koskee myös IBM i:n valvontaa sekä…

Ratkaisualueet

Ratkaisualueet

Asiakastarina

SA-TU Logistics

SA-TU Logistics on Suomessa toimiva, logistiikkapalveluihin keskittyvä yhtiö. Yritys on perustettu 1987 ja oli suurin yksityisessä omistuksessa oleva tulli-ilmoitusten tuottaja Suomessa ennen liittymistään Customs Support -konserniin. Tulli-ilmoitusten ja ulkomaankaupan dokumentaatiopalveluiden lisäksi SA-TU Logistics tarjoaa kotimaan kuljetuspalveluita sekä tavarankäsittelyä.

Asiakkaitamme

Turo

Power Cloud Tukipalvelut Ohjelmistot Turo on 1938 perustettu vaatteisiin ja pukuihin erikoistunut suomalainen yritys. Tänä päivänä Turo on suomalainen kansainvälinen pukumerkki…

Wulff

Jatkuvuuspalvelut Palautumisharjoitus Wulff on työympäristön ja työpaikkatuotteiden asiantuntija. Wulff palvelee erikokoisia yritysasiakkaita sekä kuluttajia tarjoamalla monipuolisesti työpaikkatuotteita toimisto- ja it-tarvikkeista kahvio-,…

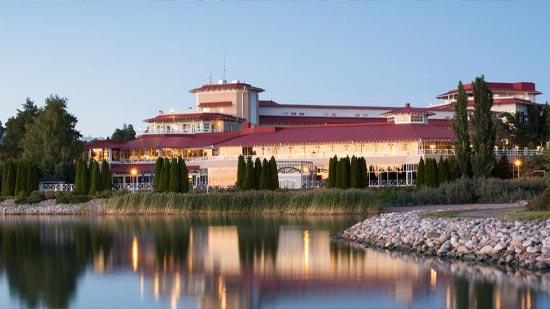

Sunborn

IBM Power Tukipalvelut Sunborn on suomalainen monilakonserni, jonka päätoimialoja ovat hotelli- ja ravintolatoiminta, terveydenhuolto ja laivanrakennustoiminta. Sunborn on saanut alkunsa…

Blogi

IBM i:n tapahtumien valvonta SIEM:n avulla

Organisaatioilta edellytetään yhä parempaa tietoturvariskien havainnointia, hallintaa sekä kykyä selvittää tapahtumaketjut lokien avulla. Tämä koskee myös IBM i:n valvontaa sekä lokienhallintaa. Riskit on tunnistettava ja niihin…

Reaaliaikainen suojaus haittaohjelmilta Flash System -laitteisiin

AsiantuntijakirjoitusGöran Nordman, IBM-teknologiat, Kaita Finland IBM on julkistanut uuden neljännen sukupolven Flash Core Modulin, FCM4:n. Teknologia on jatkossa saatavilla FlashSystem -tallennusjärjestelmien tuoteperheessä. FCM4 tuo tietoturvan kannalta merkittäviä…

SIEM ja NIS2

Matias Louanto, Tietoturvaratkaisut, Kaita Finland Miten lokienhallinta auttaa noudattamaan NIS 2 -direktiiviä? NIS2 -direktiivi pyrkii parantamaan jäsenmaiden kyberturvallisuutta yhtenäistämällä kyberturvallisuusriskien hallintatoimenpiteitä ja raportointivelvoitteita tärkeillä ja keskeisillä toimialoilla…